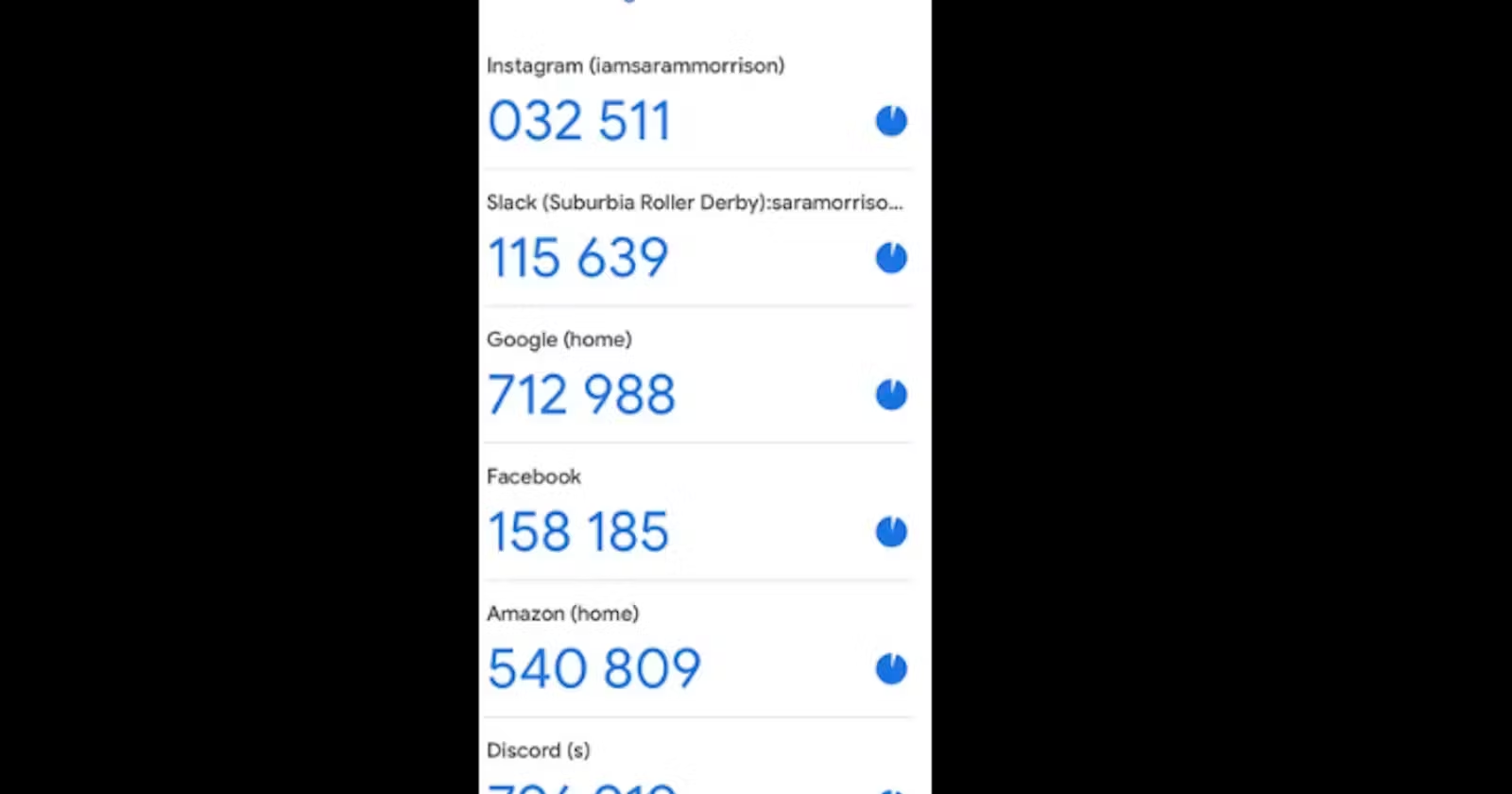

English version here

Bạn đã bao giờ tự hỏi Google Authenticator hoạt động như thế nào chưa? Hoặc từng thắc mắc làm thế nào ngân hàng có thể sử dụng token để tạo mật khẩu (mật khẩu này thay đổi liên tục theo thời gian) và người dùng có thể sử dụng mật khẩu này để đăng nhập vào hệ thống ngân hàng. Điều bí ẩn là token này là một thiết bị cực nhỏ, tiêu thụ rất ít điện năng và không có kết nối internet, làm sao thiết bị này có thể tạo ra mật khẩu có thể được xác thực bởi hệ thống máy chủ ngân hàng (làm sao ngân hàng có thể xác thực được loại mật khẩu này)?

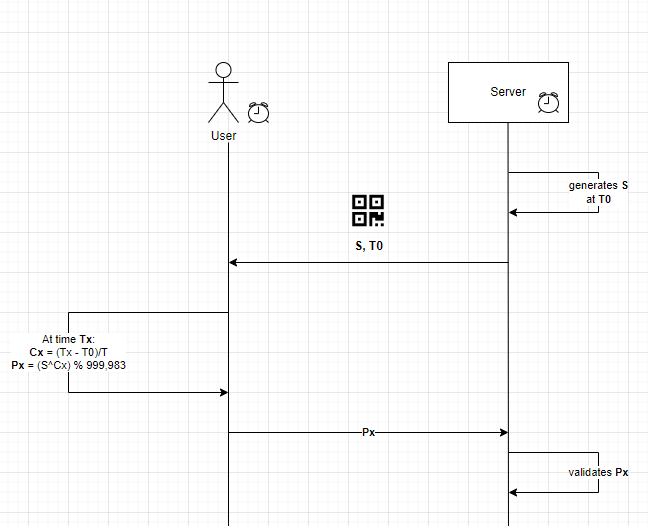

Sơ đồ hoạt động

Mô tả

Máy chủ tạo số S ngẫu nhiên cho mỗi người dùng.

Người dùng sẽ lưu trữ S trong ứng dụng di động của mình dưới dạng giá trị bí mật.

Đối với Google Authenticator, việc này được thực hiện thông qua việc quét QRCode

Đối với token ngân hàng, số này sẽ được thiết lập cho từng người dùng cụ thể mỗi lần cấp phát cho người dùng.

Trên thiết bị của khách hàng (Mobile App hoặc token) sẽ có đồng hồ được kích hoạt và máy chủ sẽ ghi nhận thời gian này là T0.

Sau mỗi khoảng thời gian T (thông thường là 30 giây), mật khẩu mới Px sẽ được tạo

Demo đơn giản

Chi tiết thuật toán

Quy trình tạo password (Lưu ý rằng các tính toán ở đây được mình cố tình chọn các số đơn giản, trong thực tế thì không đơn giản như vậy để tăng tính bảo mật)

Tại thời điểm , một password sẽ được tạo ra nhờ vào giá trị bí mật và một biến đếm thời gian . sẽ được update tăng dần theo mỗi khoảng thời gian thường là 30s, và được tính như sau:

Lúc đó, sẽ được tính bởi: . Lưu ý là giá trị là một số được chọn để đảm bảo password được tạo ra giới hạn giá trị giới hạn trong 6 chữ số.

Trong thực tế, hàm HMAC được dùng để tạo ra password , dưới đây là mã giả:

S = xxxx xxxx xxxx xxxx xxxx xxxx xxxx xxxx

secret = BASE32_DECODE(TO_UPPERCASE(REMOVE_SPACES(S)))

Cx = (Tx - T0) / T

hmac = SHA1(secret + SHA1(S + Cx))

ar_bytes = hmac[LAST_BYTE(hmac):LAST_BYTE(hmac) + 4]

big_int = INT(ar_bytes)

Px = big_int % 1,000,000